如何在SnapManager for SharePoint中禁用SSLv2和SSLv3

- Views:

- 223

- Visibility:

- Public

- Votes:

- 0

- Category:

- snapmanager-for-microsoft-sharepoint

- Specialty:

- SNAPX

- Last Updated:

不可不使用

适用场景

适用于Microsoft SharePoint的SnapManager 服务器

问题解答

执行以下步骤以禁用SSL版本2和3、以供SnapManager for SharePoint (SMSP)使用、从而消除对CVE-2014-3566 (也称为poodle)的影响。

CVE-2014-3566对SMSP有何影响?

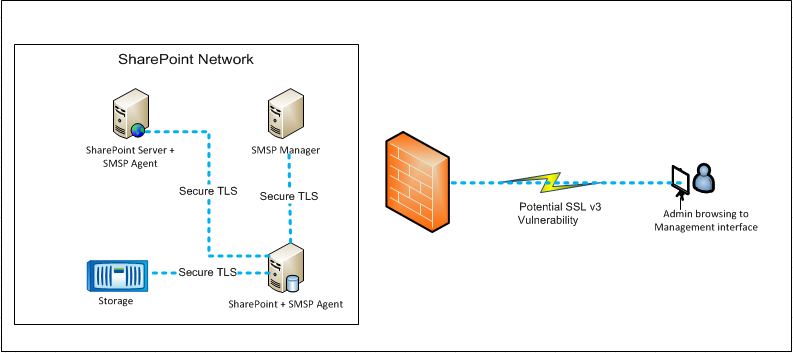

此威胁的最佳候选对象是通过公共Wi-Fi或不安全网络访问内容。在这种情况下、中间人攻击是一种潜在风险、因为最终用户和软件之间通过SSL进行通信可能会公开用户凭据、密码和其他信息。虽然此问题描述 从根本上不适用于SMSP、但它利用了Microsoft技术、例如Internet信息服务(Internet Information Services、IIS)服务器和Microsoft Windows安全提供程序、默认情况下、这些技术已启用SSLv3和TLS。SMSP Manager-Agent或Agent-Agent通信将始终通过TLSv1或更高版本协商通信。

采取以下预防措施以消除CVE-2014-3566的风险:

- 请按照Microsoft最佳实践在SMSP 7.x / 8.x管理器和代理服务器上禁用SSL:

- 要禁用SSLv3、请参见 Microsoft安全建议3009008

- 要禁用SSLv2、请参见 如何在Windows Server 2008和Windows Server 2008 R2域控制器(dsforum2wiki)上禁用SSLv2

注意:SMSP代理始终通过TLS进行通信、不受此漏洞的影响。

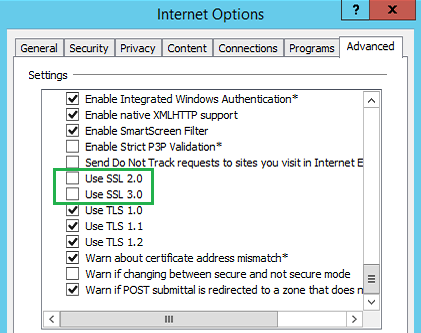

- 以最终用户身份更新Internet Explorer (IE)浏览器设置以禁用SSL:

- 从 "开始"菜单启动"Internet选项"

- 单击 高级 选项卡

- 取消选中 使用SSL 2.0 和 使用SSL 3.0

如何在 SMOSS v6.x或更早版本的旧版软件中禁用SSL

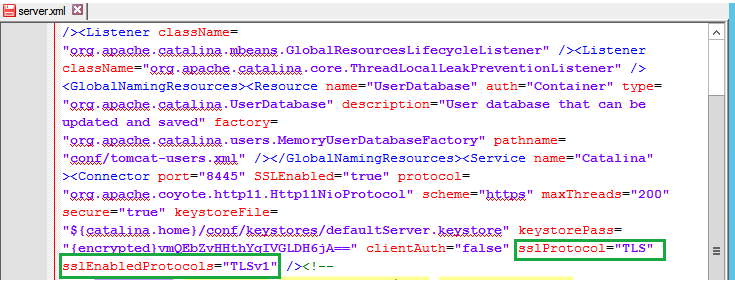

对于基于Apache/Tomcat的平台、请按照以下步骤修改SMOSS Manager服务器上的Tomcat设置:

- 使用服务管理工具"停用" Web服务。

- 编辑

'server.xml'…\ZeusWeb\conf文件夹中的文档。 - 找到"

sslProtocol"标志、'TLS'默认设置为。

注意:此设置还支持SSLv3。 - 如

'sslEnabledProtocols=”TLSv1”'以下示例所示添加参数、以防止使用SSL。

- 保存

'server.xml'此文件并将其更改为"ad-onable"、以防止其他工具修改或还原此更改。 - 在服务管理工具中启动Web服务。

- 通过使用仅启用SSLv3的浏览器访问SMOSS管理界面来测试此配置更改-成功结果将是连接失败。

追加信息

不适用