在AIQUM中启用SAML身份验证的前提条件

适用场景

- Active IQ Unified Manager (AIQUM)

- 安全断言标记语言(SAML)

问题描述

术语

- 正在 仅针对以下Idp服务器测试Active IQ Unified Manager服务器。

- Microsoft Active Directory联合服务(ADFS)

- Microsoft开发的身份提供程序。它可以在Windows Server操作系统上运行、为用户提供对位于组织边界之外的系统和应用程序的单点登录访问

- 开源 Shbboleth

- Shbboleth是一个提供单点登录功能的开源项目。它允许站点以保护隐私的方式为个人访问受保护的在线资源做出明智的授权决策

- Microsoft Active Directory联合服务(ADFS)

- 安全断言标记语言(SAML)

- 一种开放标准、用于在各方之间(尤其是身份提供程序和服务提供商之间)交换身份验证和授权数据。顾名思义、SAML是一种基于XML的标记语言

- 单点登录(SSO)。

- 执行SAML Idp身份验证后、Idp会发出SAML断言、并将管理员的Web浏览器重定向回UM。UM处理SAML断言、然后从其内部数据库中查找授权角色。此时将建立会话、UM会将SAML会话令牌返回到管理员的Web浏览器。已为Idp配置安全SAML令牌的默认生命周期为2–8小时。这些凭 据可通过依赖方特定的设置进行过度写入。在令牌的生命周期内、管理员可以访问UM

- 声明规则。

- 声明规则提供了一种将Idp定义的属性映射到依赖方的机制。在Idp身份验证之后、依赖方使用这些属性(例如用户ID或公用名)来映射授权。

- Idp (身份提供程序)要求

| 款项申请规则 | 值 |

| sam-account-name | 名称ID |

| sam-account-name | urn:OID:0.9.2342.19200300.100.1.1 |

| 令牌组—非限定名称 | urn:OID:1.3.6.1.4.1.5923.1.5.1.1 |

注意: 需要在Idp服务器中配置/设置上述款项申请规则。Idp服务器设置仅由Idp 管理员完成。设置Idp服务器不涉及NetApp支持。

端口、本地用户设置和其他配置:

- 需要在Active IQ Unified Manager和Idp服务器之间打开端口(443或80)

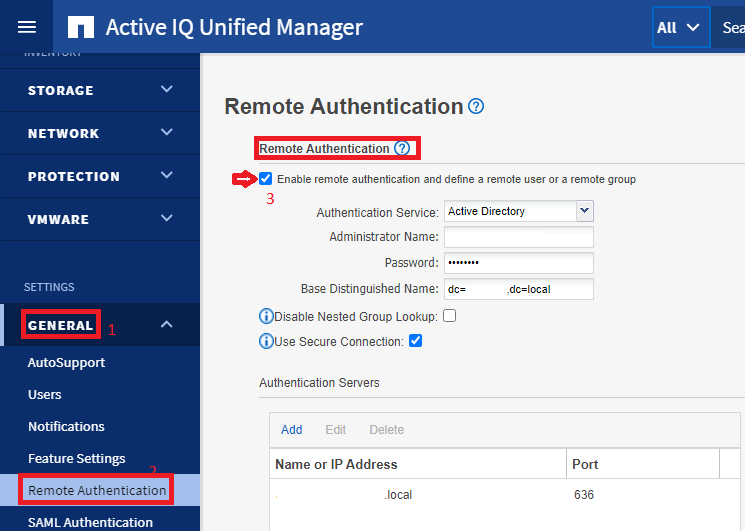

- 在配置Active IQ Unified Manager身份验证之前、我们必须先配置SAML "远程身份验证"

- 要在Active IQ Unified Manager中配置“远程身份验证”,请遵循此 知识库文章。

- 使用UM命令行界面确认已启用远程身份验证

um cli login -u <maintenance_user>um option list | grep -i "auth.ldap.enabled"- 注意:"true "输出表示已启用LDAP

- 您可以使用UM Web UI进行确认

- 确认您是否能够以Active Directory域用户身份登录到Unified Manager服务器

- 注意: 如果已启用远程身份验证、但未添加"远程用户"或"远程组"、则无法启用"SAML身份验证"。因此、启用"远程身份验证"并以域用户身份登录到统一管理器非常重要。

- DNS

- Active IQ Unified Manager应能够对Idp服务器完全限定域名执行ping操作

- Idp服务器应能够对Unified Manager完全限定域名执行ping操作

IDP CLI --> ping <Active_IQ_Unified_Manager_FQDN>

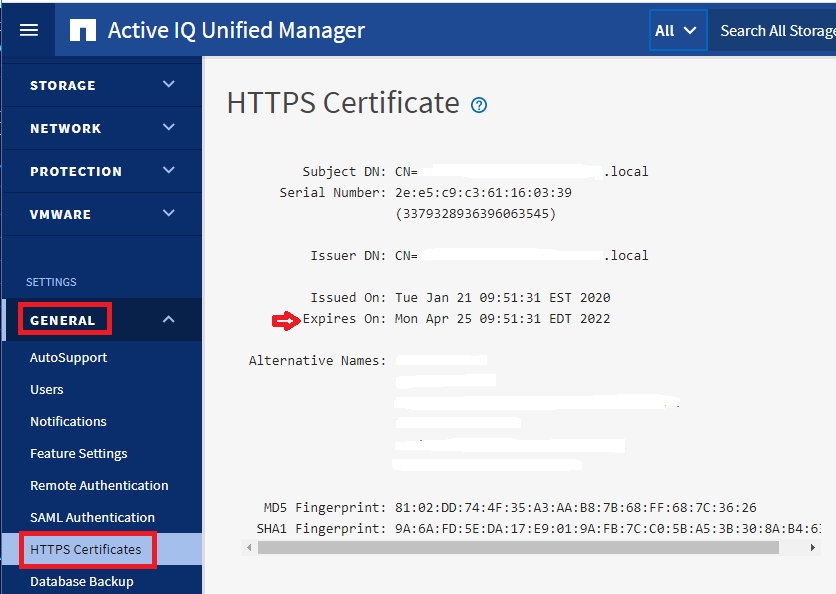

- 检查以确保Unified Manager证书未过期

- 您可以通过两种方法检查这一点:UM WebUI和UM命令行界面

- UM命令行界面:

dfm cli login -u <maintenance_user>dfm ssl server detail

- UM Web UI:

- UM命令行界面:

- 您可以通过两种方法检查这一点:UM WebUI和UM命令行界面

- Idp (身份提供程序) URL

- 请 从ADFS或Shbboleth服务器捕获Idp URL、我们需要此URL才能在Active IQ Unified Manager上配置SAML。

追加信息